asp.net

基础学习

golang

defer

nginx

html静态网页

ras

注释

idea

ecmascript

如何修复网站漏洞

cve分析与复现

手机浏览器

数据治理

NTF

webshell链接

异步

optee

考博

自动控制考研

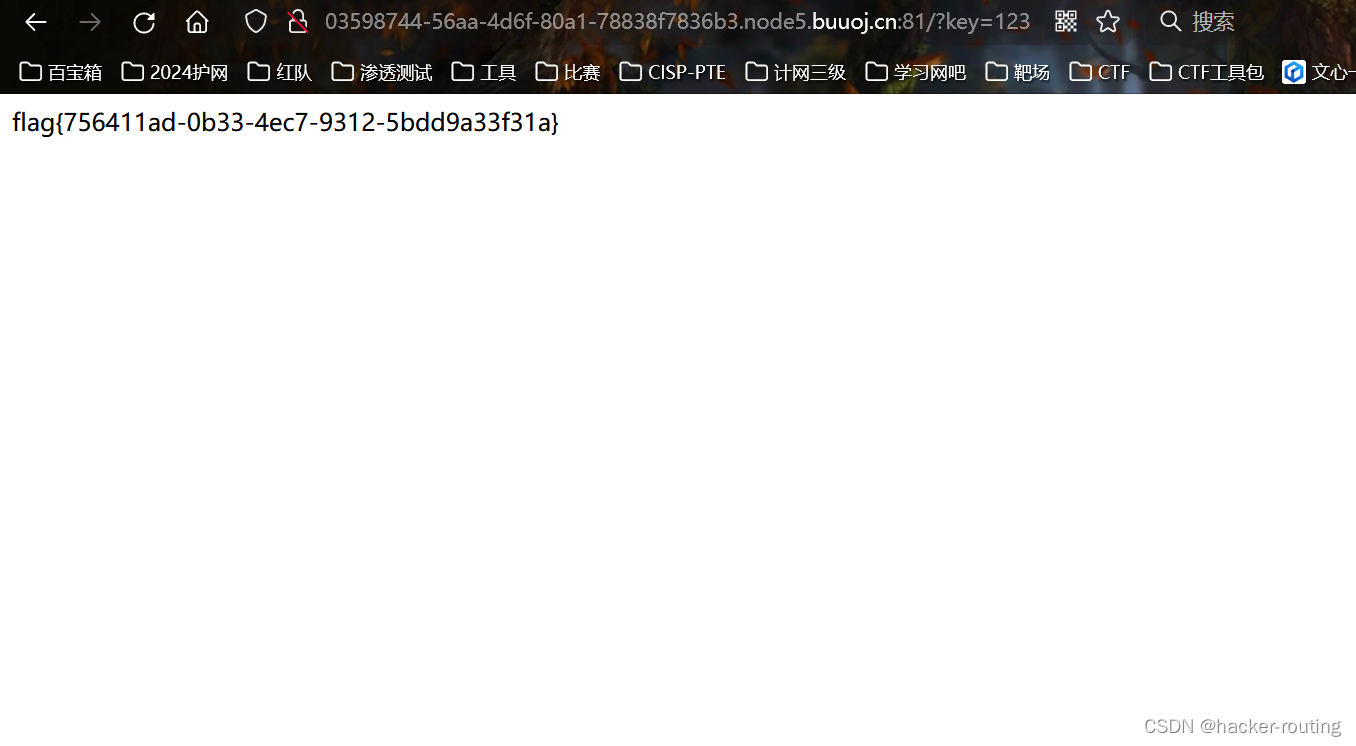

buuctf

2024/4/12 3:21:06【Web】纯萌新的BUUCTF刷题日记Day1

目录

[RoarCTF 2019]Easy Java

[网鼎杯 2018]Fakebook

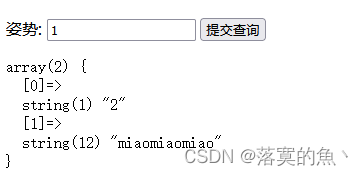

[CISCN2019 华北赛区 Day2 Web1]Hack World

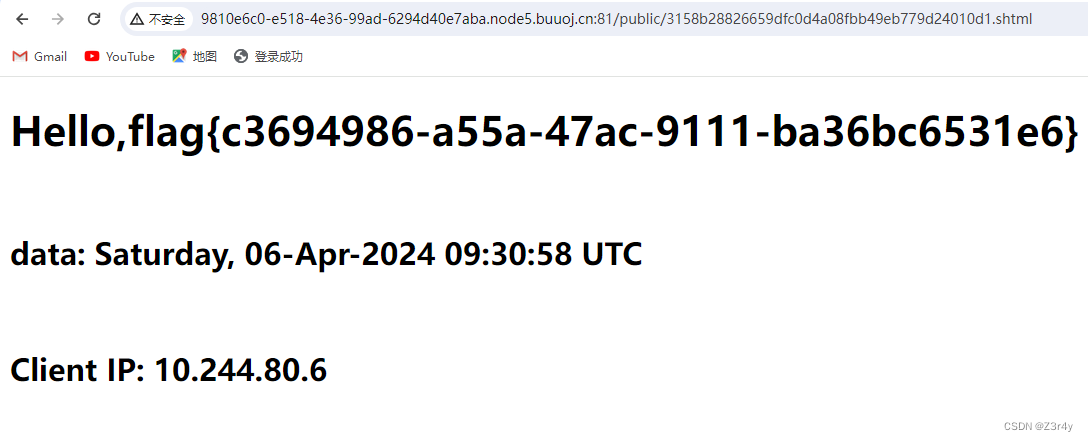

[BJDCTF2020]The mystery of ip

[网鼎杯 2020 朱雀组]phpweb

[BSidesCF 2020]Had a bad day

[BJDCTF2020]ZJCTF,不过如此 [BUUCTF 2018]Online Tool [GXYCTF…

BUUCTF 梅花香之苦寒来 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 注意:得到的 flag 请包上 flag{} 提交

密文: 下载附件,解压得到一张.jpg图片。 解题思路: 1、用010 Editor看了一下,刚开始以为是修改宽高的题ÿ…

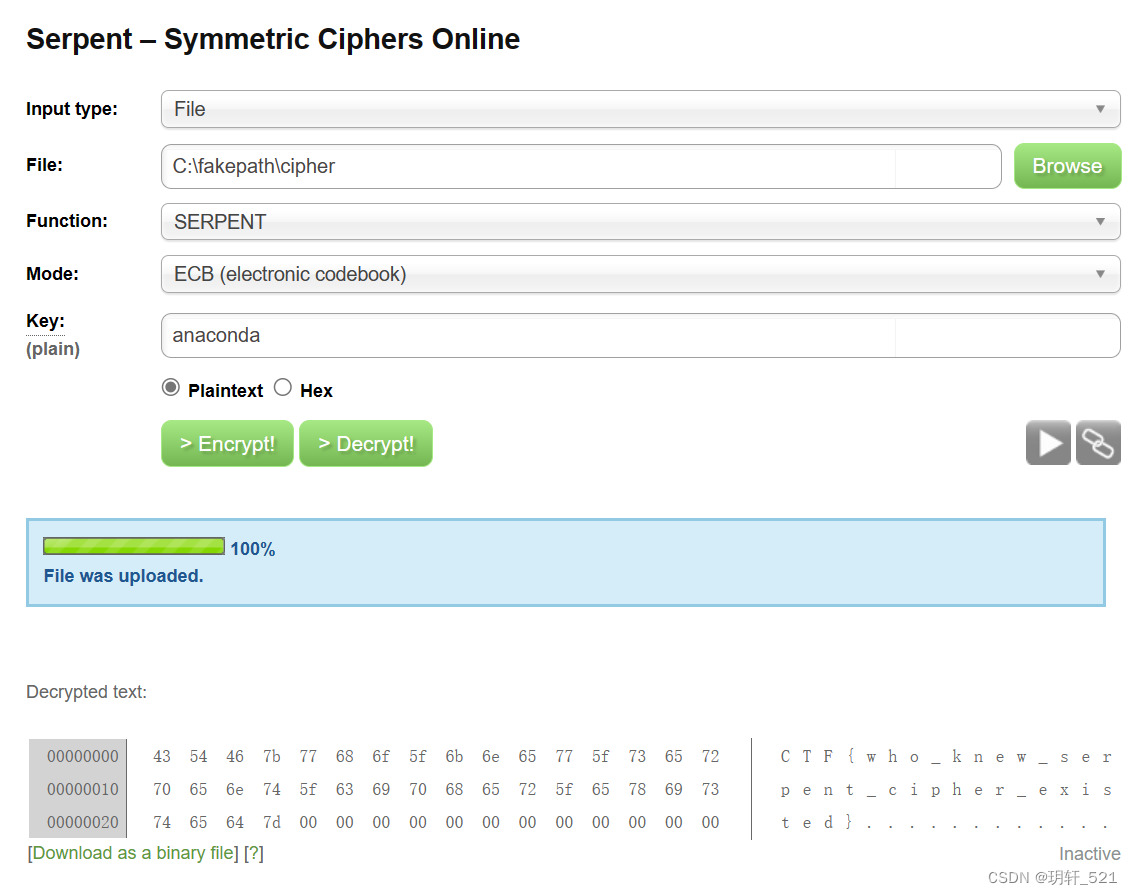

【Web】NewStarCTF Week4 个人复现

目录

①逃

②More Fast

③midsql

④InjectMe

⑤PharOne ⑥flask disk ①逃 一眼字符串逃逸

bad 替换为 good 字符增加一位

先构造一下试试

<?php

class GetFlag {public $key;public $cmd "ls /";}

$a new GetFlag();

echo serialize($a);

得到O:7:…

BUUCTF [BJDCTF2020]一叶障目 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到一张.png图片。 解题思路: 1、在010 Editor中打开&#x…

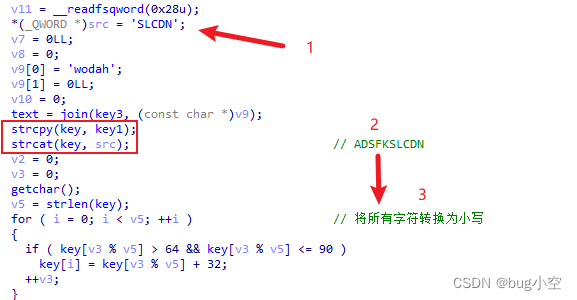

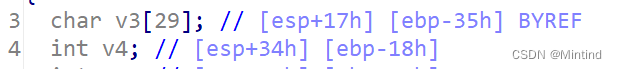

BUUCTF SimpleRev

分析

该文件为64位的ELF文件,运行在linux平台 使用IDA64打开 进入Decry函数 输入flag和成功的提示 看看如何才能成功拿到flag

这里比较text和str2,text是源代码就有的

那么str2应该就是我们输入的内容 先分析text的内容是什么 进入join函数 该函数…

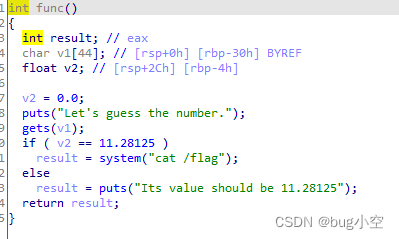

BUUCTF ciscn_2019_n_1 1

分析

使用file命令查看文件信息

使用IDA64打开文件 进入func函数

如果 v2 等于 11.28125 就可以拿到flag 可以看到v1有栈溢出,并且v1在v2的上面,可以通过溢出v2来覆盖v1的值从而获取flag

首先v1是浮点数 11.28125 的二进制是 0x413480

exp

from…

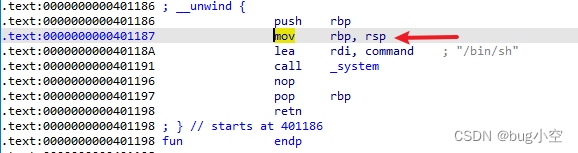

BUUCTF rip 1

使用linux的file命令查看基本信息 64位 使用IDA64位进行反编译 看到gets就肯定有栈溢出 能看到有一个 _system函数,改函数能执行系统命令 既然反编译有这个函数说明有地方调用了他 果然在一个fun函数中有调用,执行的命令是 /bin/sh 也就是一个后门函数&…

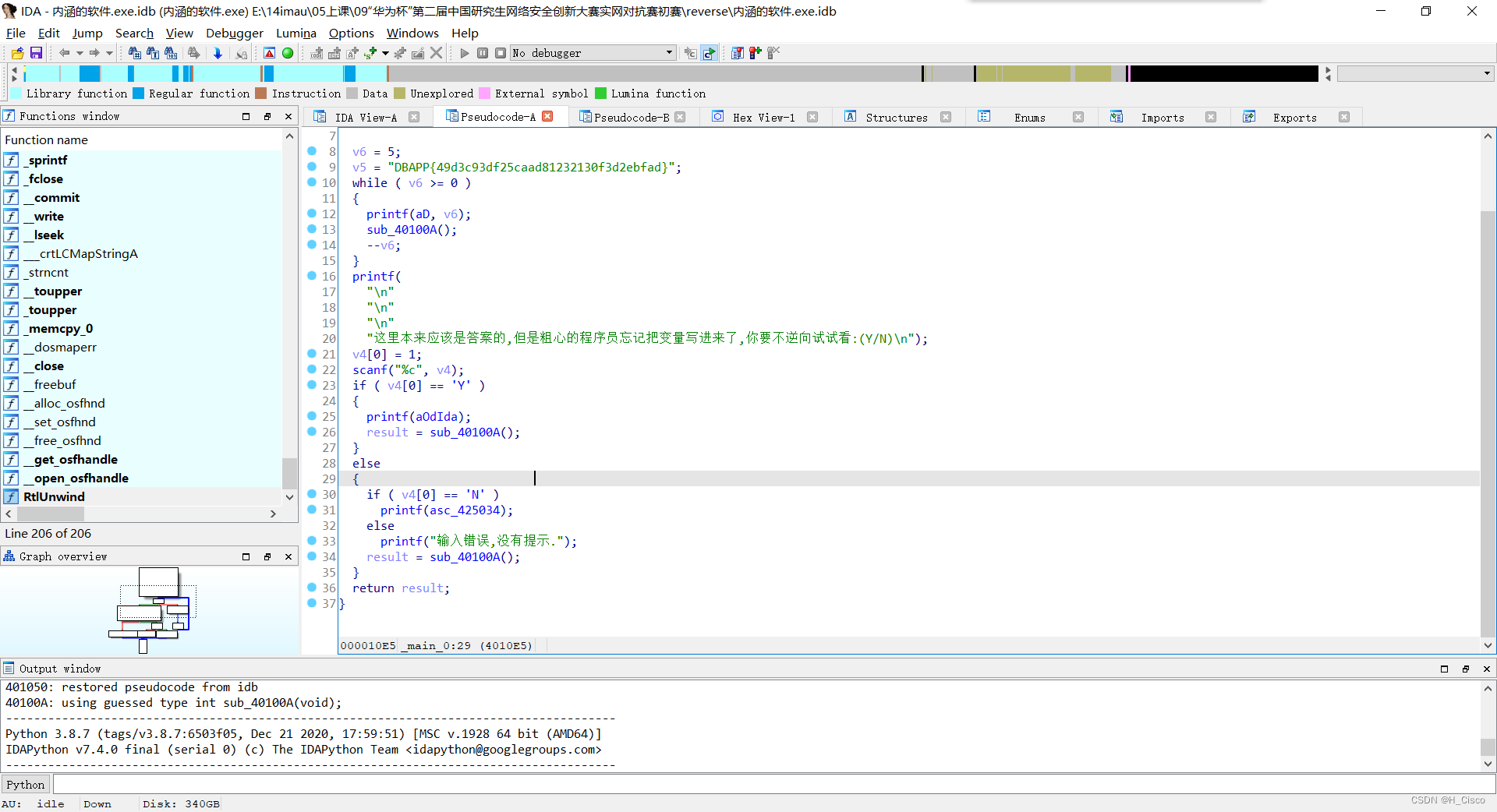

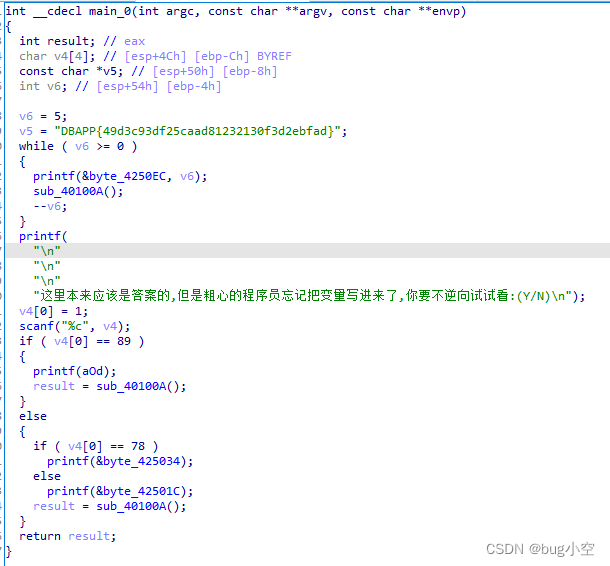

CTF_BUUCTF_Reverse解题_04内涵的软件

题目地址:BUUCTF在线评测

拿到文件,运行,狗!!! 不管回答Y还是N,程序都最终会一闪而过

上PE 32位C没壳

上IDA 32 F5反汇编一下: 直接发现Y和N,

看到有if判断语…

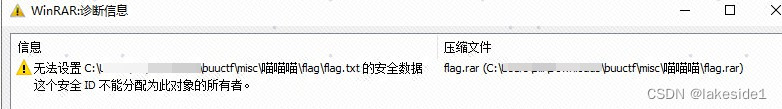

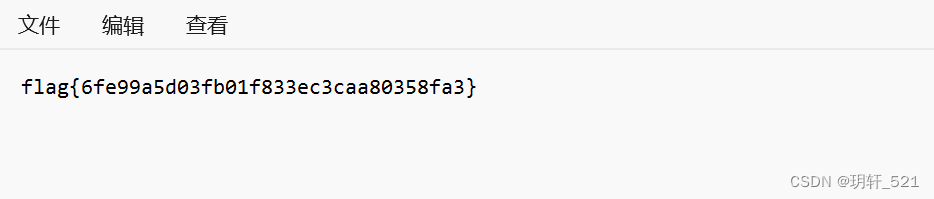

buuctf misc做题笔记

喵喵喵

使用stegsolve.jar,按BGR顺序提取出一个png图片,是一个一半得二维码,修改图片高度后,解析出一个百度网盘地址,https://pan.baidu.com/s/1pLT2J4f 下载得到压缩包flag.rar。解压成功,但是报一个出错…

BUUCTF 另外一个世界 1

BUUCTF:https://buuoj.cn/challenges

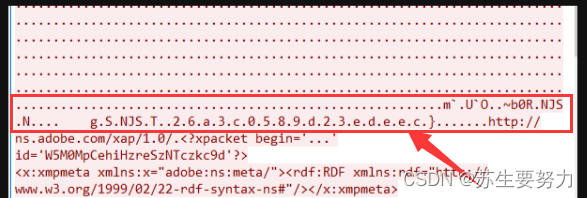

题目描述: 下载附件,解压得到一个.jpg图片。 密文: 解题思路: 1、这道题我尝试了很多方法,知道看了别人的wp才知道flag在我忽略的地方。将图片在010 Editor中打开,从…

BUUCTF 基础破解 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 给你一个压缩包,你并不能获得什么,因为他是四位数字加密的哈哈哈哈哈哈哈。。。不对 我说了什么了不得的东西。。

密文: 下载附件解压,发现一个rar压缩包。

解题思…

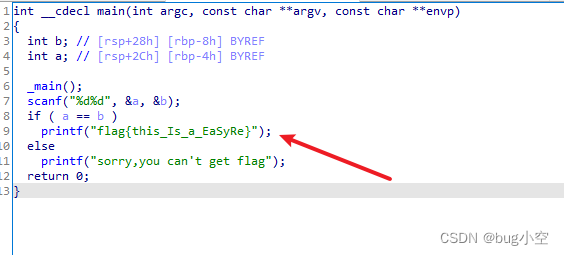

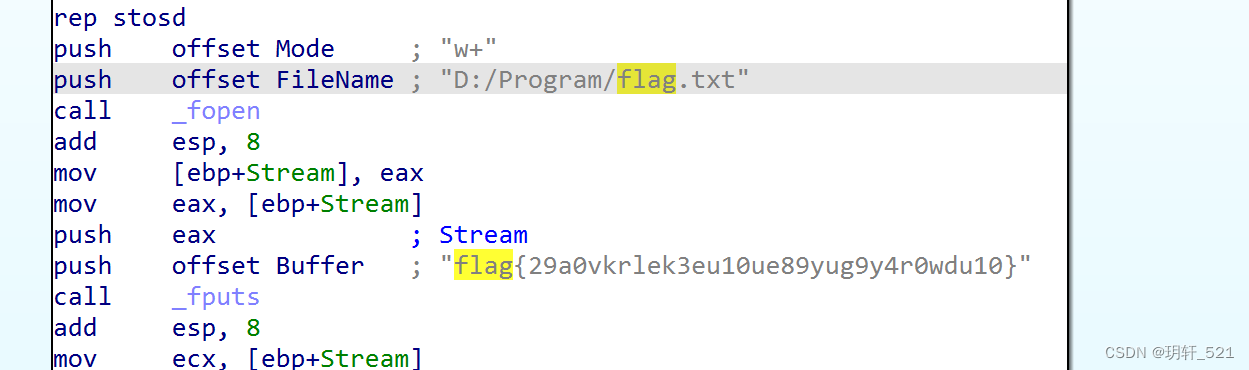

逆向入门:为CTF国赛而战day03

今天来做几道题目。

环境准备:ida ,Exeinfo,万能脱壳器(后面有写资源)

强推,亲测有效CTF小工具下载整理_ctf工具御剑下载-CSDN博客

[网站BUUCTF] 目录

题目一

题目二三

题目4:新年快乐 题目一

easyre题解_easyr…

BUUCTF 被偷走的文件 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 一黑客入侵了某公司盗取了重要的机密文件,还好管理员记录了文件被盗走时的流量,请分析该流量,分析出该黑客盗走了什么文件。

密文: 下载附件,解压得到一个…

BUUCTF内涵的软件 1

使用die查看文件信息,没有pe64就是pe32

运行看看 使用IDA打开文件 shift F12 打开字符串窗口 可能有人猜到了上面的 DBAPP{49d3c93df25caad81232130f3d2ebfad} 可能就是flag,但是我们保持做题的思路来得到这个flag

因为编码问题,这里显…

BUUCTF 金三 1

BUUCTF:https://buuoj.cn/challenges 题目描述: 只有一个附件,下载下来有一张GIF图片。

解题思路: 本题一共有2种解法(本人找到的) 方法一: 1、打开这张GIF图片,观察到不正常闪动,似…

BUUCTF [ACTF新生赛2020]outguess 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一堆文件。 解题思路: 1、根据题目和flag.txt文件提示,猜测为outguess隐写。 outguess下载安装

kail 终端命…

BUUCTF [HBNIS2018]低个头 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源: https://github.com/hebtuerror404/CTF_competition_warehouse_2018

密文: 下载附件,得到一个.txt文件。 解题思路: 1、低头…

BUUCTF 隐藏的钥匙 1

BUUCTF:https://buuoj.cn/challenges 题目描述: 路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙ÿ…

BUUCTF [SWPU2019]我有一只马里奥 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一个.exe文件。 解题思路: 1、双击.exe文件运行,得到一个1.txt文本。打开,如下图。 2、提示我们…

BUUCTF [GXYCTF2019]佛系青年 1

BUUCTF:https://buuoj.cn/challenges

题目描述:

密文: 下载附件,解压得到ZIP压缩包。 解题思路: 1、压缩包内有一张png图片和一个txt文本,解压zip压缩包,解压出图片,但txt文本提示需要输入密…

BUUCTF [GXYCTF2019]luck_guy

使用DIE查看文件信息 ELF64位文件 IDA64打开 这里读取输入,并且将输入传递给了patch_me函数 跟进 上面判断我们输入的数是否为奇数 偶数时进入get_flag函数 ,这里不会传递任何参数

首先循环5次 然后匹配随机数 如果为1,输出这是flag

首…

BUUCTF Unencode 1

题目描述: 密文:

89FQA9WMD<V1A<V1S83DY.#<W3$Q,2TM]解题思路: 1、观察密文,尝试Base85、Base91等编码,均失败。 2、结合题目,联想到UUencode编码,尝试后成功,得到flag。 …

BUUCTF 小易的U盘 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 小易的U盘中了一个奇怪的病毒,电脑中莫名其妙会多出来东西。小易重装了系统,把U盘送到了攻防实验室,希望借各位的知识分析出里面有啥。请大家加油噢,不过他特别关照&a…

BUUCTF-MISC-[HDCTF2019]信号分析1

题目链接:BUUCTF在线评测 (buuoj.cn) 下载附件是一个WAV的文件,题目又叫做信号分析,用Adobe Audition 打开分析了 发现有很多长短不一样的信号,只需要分析一段 猜测长的是一短的为0

最后得到0101010101010101000000110

百度得知…

BUUCTF-----[GXYCTF2019]禁止套娃

题目

目录扫描,扫到.git泄露,使用工具查看到index.php的源码 <?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET[exp])){if (!preg_match(/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i,…

BUUCTF 不一样的flag

题目:BUUCTF 不一样的flag

看的这个:BUUCTF 不一样的flag_Afanbird的博客 先查,没壳,32位,打开 ida分析,嗯,啥也看不出来,v12345什么的非常混乱 突破口是这两句 发现49是1…

BUUCTF [BJDCTF2020]纳尼 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到6.gif和题目.txt文件。 解题思路: 1、查看题目.txt文件&a…

buuctf 部分web题

[b01lers2020]Welcome to Earth

打开网站,停一会会跳转die,了解一下,这就类似一个通关游戏,不能死亡,也就是说进入/die这个网站就意味着题就做不出来了;所以回到上一个网站原网站,查看源码&…

【BUUCTF web】通关 2.0

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

BUUCTF old-fashion 1

题目描述: 密文:

Os drnuzearyuwn, y jtkjzoztzoes douwlr oj y ilzwex eq lsdexosa kn pwodw tsozj eq ufyoszlbz yrl rlufydlx pozw douwlrzlbz, ydderxosa ze y rlatfyr jnjzli; mjy gfbmw vla xy wbfnsy symmyew (mjy vrwm qrvvrf), hlbew rd symmy…

BUUCTF Reverse/[羊城杯 2020]login(python程序)

查看信息,python文件 动调了一下,该程序创建了一个线程来读入数据,而这个线程的代码应该是放在内存中直接执行的,本地看不到代码,很蛋疼 查了下可以用PyInstaller Extractor工具来解包,可以参考这个Python解包及反编译…

【BUUCTF web】通关1.0

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 …

BUUCTF [BJDCTF2020]认真你就输了 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 来源:https://github.com/BjdsecCA/BJDCTF2020 密文: 下载附件,解压得到一个.xls文件。 解题思路: 1、双击文件,提示“10.xls”的文件格式和扩展名不匹配…

BUUCTF ningen 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 人类的科学日益发展,对自然的研究依然无法满足,传闻日本科学家秋明重组了基因序列,造出了名为ningen的超自然生物。某天特工小明偶然截获了日本与俄罗斯的秘密通信,文…

BUUCTF 你竟然赶我走 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 下载附件后有一张图片。

密文:

解题思路: 有两种解题方法

方法一: 1、使用StegSolve打开图片。 2、打开File Format(文件格式) 3、拉到最下面&#…

BUUCTF-Misc-百里挑一

题目链接:BUUCTF在线评测 (buuoj.cn)

下载附件打开是一个流量包文件: 全是在传图片时候的流量,先把图片保存出来文件–>导出对象–>HTTP–>保存到一个文件夹 然后使用kali下的exiftool找到了一半flag exiftool *|grep flag 另外一半…

BUUCTF zip伪加密 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 下载附件,得到一个zip压缩包。 密文:

解题思路: 1、刚开始尝试解压,看到了flag.txt文件,但需要解压密码。结合题目,确认这是zip伪加密&#…

BUUCTF wireshark 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)

密文: 下载附件,解压后得到一个.pcap文件。

解题思路: 1、双击文件,在wires…

BUUCTF [UTCTF2020]docx 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一个.docx文件。 解题思路: 1、打开文件,内容如下,没有flag。 使用010 Editor打开.docx文件&…

【BUUCTF N1BOOK】[第二章 web进阶] 通关

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏…

BUUCTF [BJDCTF2020]鸡你太美 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源: https://github.com/BjdsecCA/BJDCTF2020

密文: 下载附件,解压得到两个.gif图片。 第一个gif图片: 第二个gif图片无法打开。…

BUUCTF Reverse(easyre, reverse1)

BUUCTF Reverse(easyre, reverse1)

easyre

这道题很简单,将文件放入exeinfoPE中看一下,是64位的,再用IDA64打开进入,直接就可以看到flag了

reverse1

先将文件解压,用exeinfoPE看一下是64位的,用IDA64打…

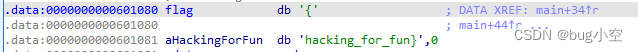

BUUCTF reverse2 1

使用die查看文件信息,发现是ELF64位程序, 也就是说这是linux上的运行程序

再linux上运行 使用IDA64打开文件 F5 反编译 可以看到这里和flag进行对比 点击flag 点击这个7Bh,然后按r flag出来了

{hacking_for_fun}加上flag头提交

flag{h…

BUUCTF [GXYCTF2019]gakki 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,解压得到一张.jpg图片。 解题思路: 1、放到010 Editor中看一下,找到rar压缩包的文件头。使用Kali中的binwalk工具…

BUUCTF 黑客帝国 1

BUUCTF:https://buuoj.cn/challenges

题目描述: Jack很喜欢看黑客帝国电影,一天他正在上网时突然发现屏幕不受控制,出现了很多数据再滚屏,结束后留下了一份神秘的数据文件,难道这是另一个世界给Jack留下的信息&#…

BUUCTF Java逆向解密 1

Class文件是Java编译后的二进制字节码文件。 我这里使用的是jadx-gui,直接将class文件拖进去即可

package defpackage;import java.util.ArrayList;

import java.util.Scanner;/* renamed from: Reverse reason: default package */

/* loaded from: Reverse.clas…

BUUCTF 爱因斯坦 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 下载附件,解压得到一张.jpg图片。 密文: 解题思路: 1、因为题目没有什么提示,我们就一一尝试。将图片放到StegSolve中,在查看图片的File Format时&#x…

test_your_nc 题解

在有限中求无穷,便是我们所能有的自由。 ——朱自清 今天来尝试一道pwn方向的题目。 ”Pwn”是一个黑客语法的俚语词 ,是指攻破设备或者系统 。 “Pwn”很像“own”的意思,“own”的意思是“拥有权力或控制某人(to…

BUUCTF [GUET-CTF2019]KO 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件得到一个.txt文本。 解题思路: 1、结合题目提示和文本特征,可以确定为Ook!编码。

Ook. Ook. Ook. Ook. Ook. Ook…

BUUCTF snake 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 下载附件,解压得到一张snake的图片。

密文: 这里有一张蛇的图片,本人害怕不敢放,想看自己下载附件解压。(吐槽一下,我做这道题,全…

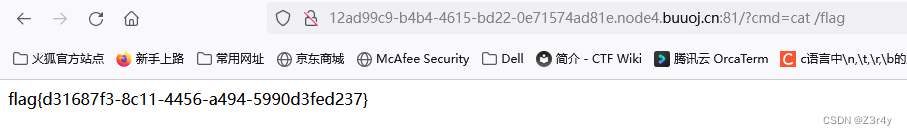

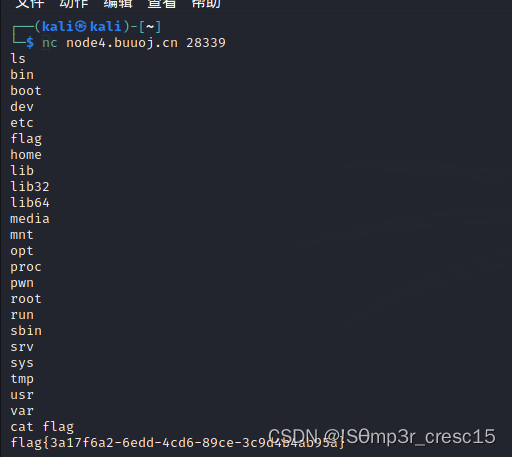

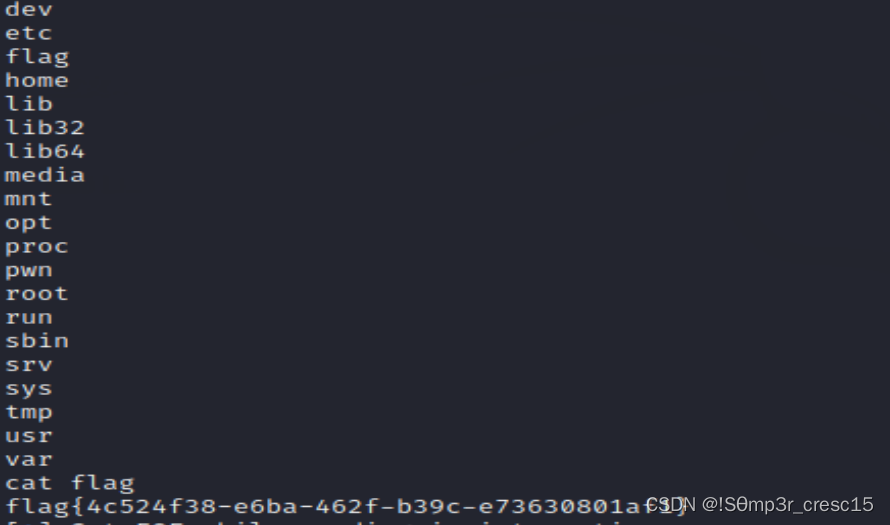

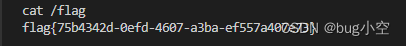

BUUCTF test_your_nc

这是一题pwn入门题

使用linux中的file命令查看文件类型

file test64-bit告诉我们是64位程序

IDA64进行反编译 可以看到main函数中直接执行/bin/sh了 使用nc直接连接上面的地址

nc node4.buuoj.cn 28561然后就可以直接执行shell命令了

cat /flag

BUUCTF-Misc-[SUCTF 2019]Game1

题目链接:BUUCTF在线评测 (buuoj.cn) 下载附件一大堆文件,打开index.html时发现一大串base字符 U2FsdGVkX1zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ 写代码和工具解都可以 填进去后错误,发现不是真的flag

查看另外一张照片,…

BUUCTF刷题十一道(09)

文章目录 October 2019 Twice SQL Injection[GYCTF2020]EasyThinking[BJDCTF2020]EzPHP[HFCTF2020]JustEscape(vm2沙箱逃逸)[GXYCTF2019]StrongestMind[GKCTF 2021]easycms[SUCTF 2018]GetShell[b01lers2020]Life on Mars[WMCTF2020]Make PHP Great Again[MRCTF2020]Ezaudit[CS…

[RoarCTF 2019]Easy Java

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收…

BUUCTF [SUCTF2018]single dog 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。来源:https://github.com/hebtuerror404/CTF_competition_warehouse_2018

密文: 下载附件,得到一张.jpg图片。 解题思路: 1、看了…

BUUCTF qr 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 这是一个二维码,谁用谁知道! 密文: 下载附件,得到一张二维码图片。

解题思路: 1、这是一道签到题,扫描二维码得到flag。

flag:…

BUUCTF--Web篇详细wp

BUUCTF--Web篇详细wp[极客大挑战 2019]EasySQL[极客大挑战 2019]Havefun[HCTF 2018]WarmUp[ACTF2020 新生赛]Include[ACTF2020 新生赛]Exec[强网杯 2019]随便注CTF平台:https://buuoj.cn/

[极客大挑战 2019]EasySQL

使用万能密码登入即可。

1or11 #万能密码&…

BUUCTF [ACTF新生赛2020]NTFS数据流 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

密文: 下载附件,得到一个.tar文件。 解题思路: 1、解压.tar文件,再解压tmp文件夹下的flag.rar文件,得到500个.txt文件…

【buuctf Reverse】[GXYCTF2019]luck_guy wp

[GXYCTF2019]luck_guy

https://buuoj.cn/challenges#[GXYCTF2019]luck_guy

只有一个可执行文件,IDA 64位直接干

进main函数,F5反编译,看主要处理函数,跳转进去

在这里看到。flag是由f1和f2拼出来的,f1在汇编中有…

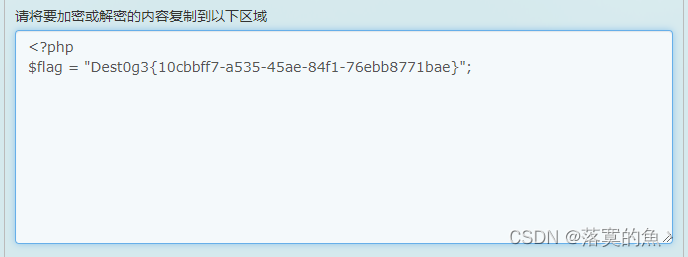

Dest0g3 520迎新赛部分WP

Dest0g3 520迎新赛部分WP前言:MISC:Welcome to fxxking DestCTF:Pngenius:EasyEncode:你知道js嘛:StrangeTraffic:4096:Python_jail:CRYPTO:babyRSAÿ…

BUUCTF [MRCTF2020]ezmisc 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。 感谢Galaxy师傅供题。

密文: 下载附件,解压得到.png图片。 从这里也可以看出图片经过修改,无法正常显示。 解题思路: 1、在010 E…

BUUCTF [WUSTCTF2020]find_me 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。 感谢 Iven Huang 师傅供题。 比赛平台:https://ctfgame.w-ais.cn/

密文: 下载附件,得到一个.jpg图片。 解题思路: 1、得到一张图…

BUUCTF FLAG 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 注意:请将 hctf 替换为 flag 提交,格式 flag{} 密文: 下载附件,得到一张.png图片。 解题思路: 1、因为附件是一张图片,先放到StegSolve中&…

BUUCTF:[MRCTF2020]ezmisc

题目地址:https://buuoj.cn/challenges#[MRCTF2020]ezmisc 下载附件打开是一张照片: 放到kali中发现crc校验错误,修改照片宽高: 保存即可发现flag flag为: flag{1ts_vEryyyyyy_ez!}

![BUUCTF [BJDCTF2020]一叶障目 1](https://img-blog.csdnimg.cn/dfc664618ab5427ca2dbd3d9ac250808.png)

![BUUCTF [ACTF新生赛2020]outguess 1](https://img-blog.csdnimg.cn/ed235dc593fe46d39e59e89ec7e6d2e9.png)

![BUUCTF [HBNIS2018]低个头 1](https://img-blog.csdnimg.cn/f5e208863e4d442ba0e1e11232851bda.jpeg#pic_center)

![BUUCTF [SWPU2019]我有一只马里奥 1](https://img-blog.csdnimg.cn/d414a381fc474f159a20ad0e18548136.png)

![BUUCTF [GXYCTF2019]佛系青年 1](https://img-blog.csdnimg.cn/50e52f788e7047629575ac459f8f46a7.png)

![BUUCTF [GXYCTF2019]luck_guy](https://img-blog.csdnimg.cn/46d7fc2b78ec462eb3a13f9826241d70.png)

![BUUCTF-MISC-[HDCTF2019]信号分析1](https://img-blog.csdnimg.cn/direct/5c71052619c94a6da6518de0dcb3cbdc.png)

![BUUCTF-----[GXYCTF2019]禁止套娃](https://img-blog.csdnimg.cn/direct/297c896824f042948fcd8d94bd5fc6dc.png)

![BUUCTF [BJDCTF2020]纳尼 1](https://img-blog.csdnimg.cn/4992aaab78a749cb82f1e020fe6017aa.png)

![BUUCTF Reverse/[羊城杯 2020]login(python程序)](https://img-blog.csdnimg.cn/a68d66eac31445ddb9066e1ded186a07.png)

![BUUCTF [BJDCTF2020]认真你就输了 1](https://img-blog.csdnimg.cn/e4450eb50198437289f238d69a36d858.png)

![BUUCTF [UTCTF2020]docx 1](https://img-blog.csdnimg.cn/direct/1cb0b23baf474e62b2754477dc51b5ed.png)

![【BUUCTF N1BOOK】[第二章 web进阶] 通关](https://img-blog.csdnimg.cn/direct/95d9f1887f314282a1977803656a18ff.png)

![BUUCTF [BJDCTF2020]鸡你太美 1](https://img-blog.csdnimg.cn/489d092354ce49f9908866c80ac4f3aa.png)

![BUUCTF [GXYCTF2019]gakki 1](https://img-blog.csdnimg.cn/dec872d01cf94e3e967304e1e4251f90.png)

![BUUCTF [GUET-CTF2019]KO 1](https://img-blog.csdnimg.cn/a69c4c8e014247e989276f5ae7139b1b.png)

![BUUCTF-Misc-[SUCTF 2019]Game1](https://img-blog.csdnimg.cn/direct/5140f9cfb16748b6a2d58450bb108dec.png)

![[RoarCTF 2019]Easy Java](https://img-blog.csdnimg.cn/direct/eb2d3f64006c4636a5a9ecdd4e329859.png)

![BUUCTF [SUCTF2018]single dog 1](https://img-blog.csdnimg.cn/b6efef06939444139c226d620a6dcaf9.png)

![BUUCTF [ACTF新生赛2020]NTFS数据流 1](https://img-blog.csdnimg.cn/dcb7e5644fbe4ba9af150e4a9b172052.png)

![【buuctf Reverse】[GXYCTF2019]luck_guy wp](https://img-blog.csdnimg.cn/direct/cb41c6dad321496e80b472d82bd36439.png)

![BUUCTF [MRCTF2020]ezmisc 1](https://img-blog.csdnimg.cn/6d4e55a5407c4c839c44252bbbd4d03f.png#pic_center)

![BUUCTF [WUSTCTF2020]find_me 1](https://img-blog.csdnimg.cn/c61388791fb04265931e0eb14fdfe459.png)

![BUUCTF:[MRCTF2020]ezmisc](https://img-blog.csdnimg.cn/direct/54ca5247aacd47d3ac878540b42ab044.png)